Ninguno de los productos que usamos a diario es 100% seguro. La clave para que un dispositivo sea lo más seguro posible es que la compañía lo actualice, y que haya mecanismos de actualización integrados en él. Ni siquiera los dispositivos más vendidos del mercado están libres de estos fallos, y ahora, uno de los routers más populares de Amazon para conexiones de fibra se puede hackear de múltiples maneras.

Hablamos del TP-Link Archer C50, un router neutro del que se han vendido decenas de miles de unidades en España, y que cuenta con algo más de 8.900 valoraciones en la tienda. TP-Link es el mayor fabricante de routers del mundo, vendiendo 150 millones de unidades cada año con una cuota de mercado del 42%. Por ello, no es de extrañar que sus productos se encuentren entre los más vendidos en tiendas como Amazon.

TP-Link descuida la seguridad de su router

En Reino Unido, el router es un producto «Amazon’s Choice», por lo que sitúa entre los más vendidos de la tienda a pesar de tener múltiples vulnerabilidades que lo hacen susceptible de ser hackeado. Así lo ha alertado Cyber News después de haber hecho un extenso análisis de seguridad del Archer C50.

Este modelo cuenta con WiFi AC1200, con velocidades de hasta 867 Mbps en 5 GHz, y 300 Mbps en 2,4 GHz, con puertos Ethernet Gigabit, y un ajustado precio de 29 euros. Es ideal para usar el router como repetidor si no queremos dejar de usar un router de fibra de nuestro operador en casa para mantener el teléfono.

Este router viene por defecto con una versión de firmware anticuada que tiene decenas de vulnerabilidades. WPS está activado por defecto, los tokens de las sesiones no se eliminan en el servidor, las credenciales y las copias de seguridad están protegidas con cifrado inseguro, y la interfaz web tiene multitud de fallos. Entre los fallos de la web encontramos caracteres que no coinciden, mala práctica en las cookies, filtración de IP privada, cifrado HTTPS débil, y susceptibilidad ante clickjacking.

Algunos de estos fallos están parcheados en la versión más reciente del router. Sin embargo, hay dos problemas: que los routers no vienen con esa versión instalada, y que los parches implementados no parchean por completo las vulnerabilidades. Por ejemplo, todo el backend del router está mal protegido, lo que implica que, si alguien encuentra un punto de entrada, puede aprovechar todos los fallos anteriores.

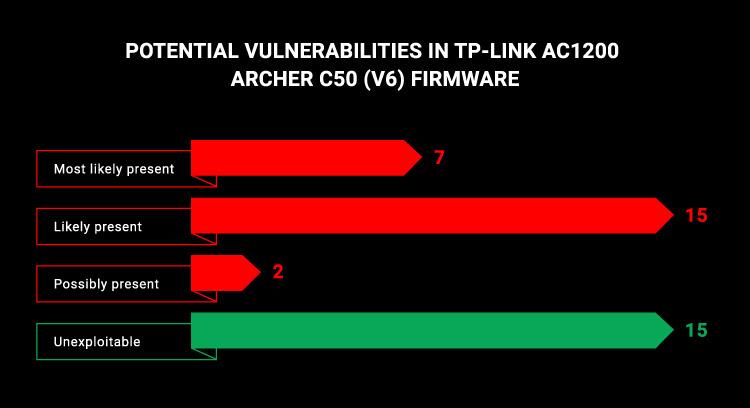

El firmware incluido tiene 39 vulnerabilidades

En el firmware por defecto del router, los investigadores encontraron 39 vulnerabilidades conocidas y listadas con su correspondiente código CVE. De ellas, 24 es probable que estén presentes, y 7 es casi seguro que lo estén. Entre ellas encontramos una de Use-after-free, que permite realizar ataques DDoS contra el router, o PPPoL2TP, que permite obtener privilegios en la red aprovechando las diferencias en la estructura de datos entre los sockets del router. La de cURL permite obtener información sensible y credenciales del propio router para tomar el control del dispositivo.

A eso hay que sumarle todos los fallos y vulnerabilidades de la interfaz web, y una vulnerabilidad crítica de 2019 que sólo está parcialmente parcheada en el firmware por defecto. Con ella, un hacker puede interceptar tráfico del router y obtener la contraseña del router, la clave WPS para emparejarse con el dispositivo, y el SSID de la red.

Cyber News contactó con TP-Link el 18 de julio, y la compañía afirma que va a instar a los usuarios a que instalen la actualización de firmware en el router, así como también va a mostrar una alerta en la interfaz web y en la app para que se actualice el dispositivo. Sin embargo, no han dicho que vayan a incluir un firmware más reciente en los routers que venden, que es uno de los peligros de comprarlos. El teletrabajo ha hecho que los hackers estén atacando cada vez más hogares y routers vulnerables para obtener información sensible.

El firmware se instala manualmente, y es necesario descargarlo de la web oficial. Para ello, tenemos que ir a este enlace y seguir las instrucciones. La última versión disponible es la C50(EU)_V6_210111 del 4 de febrero de 2021.

The post Este router de TP-Link se vende como churros en Amazon, pero se puede hackear appeared first on ADSLZone.

0 Commentaires