En los últimos años, los ataques a los routers domésticos se han intensificado por parte de los ciberdelincuentes. La popular botnet Mirai tiene infectados miles de routers domésticos para posteriormente realizar una gran cantidad de ataques de denegación de servicio. Proteger nuestro router de este tipo de ataques es algo fundamental, ya que todos estos ataques se producen a través de Internet, intentando encontrar puertos abiertos y buscando algún fallo de seguridad. Si estás interesado en saber cómo puedes proteger tu router de cualquier amenaza desde Internet, a continuación, os explicamos todas las medidas de seguridad que puedes tomar.

La botnet Mirai es una de las amenazas más importantes de los routers domésticos, y es que ha sido capaz de infectar miles de dispositivos a lo largo y ancho de todo el mundo. De hecho, en las últimas semanas los routers del fabricante TP-Link se han visto gravemente perjudicados por esto, tal y como os informamos en RedesZone. No obstante, ningún router está a salvo de esta amenaza, sobre todo si su firmware tiene fallos de seguridad o tenemos una mala configuración.

Protege tu router ASUS de ataques

Si quieres configurar correctamente tu router ASUS, debes activar algunas características muy importantes, y desactivar otras opciones que podrían hacer que vulneren nuestra seguridad. En esta guía podrás saber todo lo que debes hacer para mantener protegido lo máximo posible nuestro router, pero también los clientes cableados e inalámbricos que tenemos conectados.

Debemos tener en cuenta que la seguridad al 100% no existe, sin embargo, cuantas más medidas de seguridad implementamos, más difícil se lo pondremos a los ciberdelincuentes.

Activar AiProtection Pro

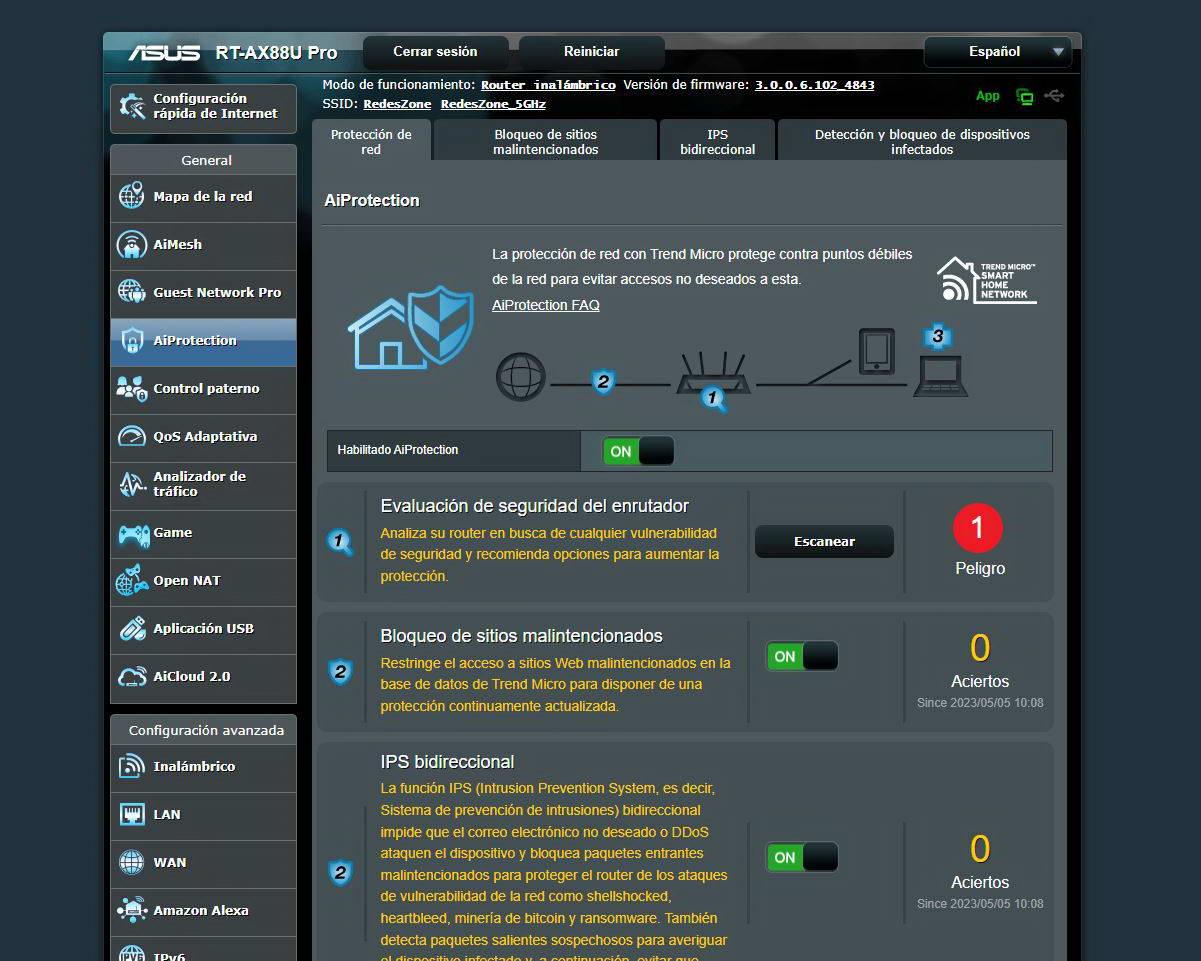

Los routers de ASUS disponen de la suite de seguridad AiProtection Pro, una característica fundamental para proteger el router de ataques desde Internet, pero también nos permitirá proteger los dispositivos de la red local de dichos ataques. Además, una característica muy importante es que será capaz de detectar si algún ordenador de nuestra red local está infectado, en caso de estar infectado con algún malware, el router será capaz de bloquearlo para evitar que otros equipos de la red local también se puedan infectar.

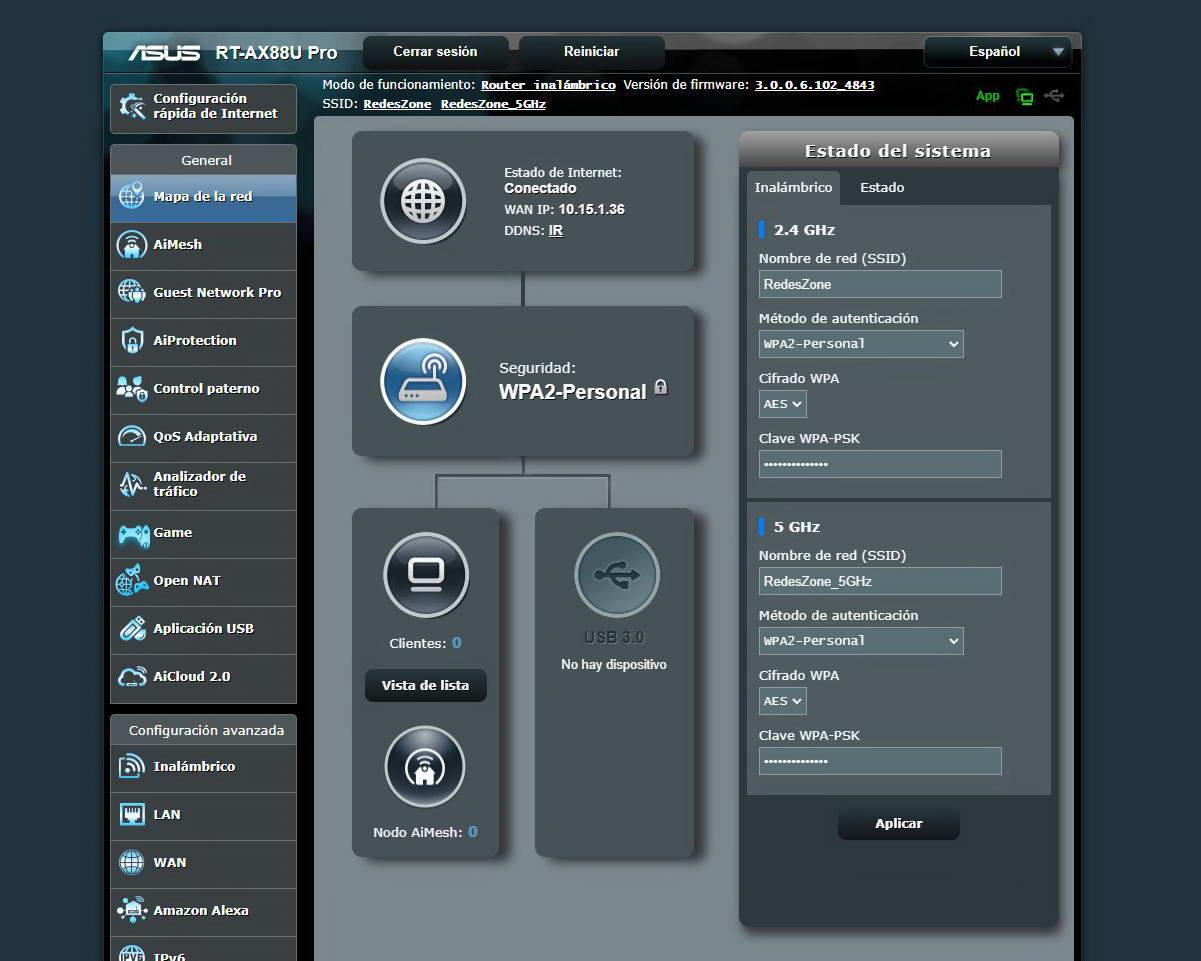

Lo único que debemos hacer para activarlo es irnos a la sección de «General / AiProtection«, en este menú procedemos a habilitar la protección de AiProtection. Este proceso tarda unos segundos, y cuando esté activado podremos ver el menú de la siguiente forma:

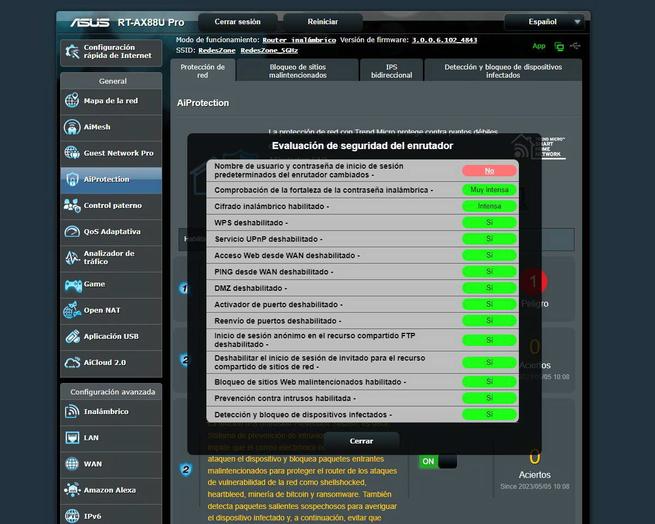

Al activar esta característica de seguridad, tenemos la posibilidad de realizar una evaluación del router, si pinchamos en «Escanear» podremos ver todas las recomendaciones de seguridad que nos proporciona ASUS. En principio, todas deberían estar en verde, y de manera opcional, podemos cambiar el nombre de usuario. Por supuesto, la contraseña del usuario administrador debería ser muy robusta, para evitar ataques por diccionario o fuerza bruta.

El resto de opciones disponibles en los routers de ASUS son las siguientes:

- Bloqueo de sitios malintencionados: esta suite de seguridad es capaz de bloquear el acceso a ciertas webs que sean maliciosas, con el objetivo de que no nos infectemos con malware.

- IPS bidireccional: la gran mayoría de modelos de ASUS disponen de un sistema de prevención de intrusiones, analizará todo el tráfico entrante y saliente para detectar ataques y pararlos antes de que tengan éxito.

- Detección y bloqueo de dispositivos infectados: es capaz de detectar si algún PC de la red local está infectado, se encargará de bloquear el tráfico de red y aislarlo para que no afecte este virus a otros dispositivos conectados.

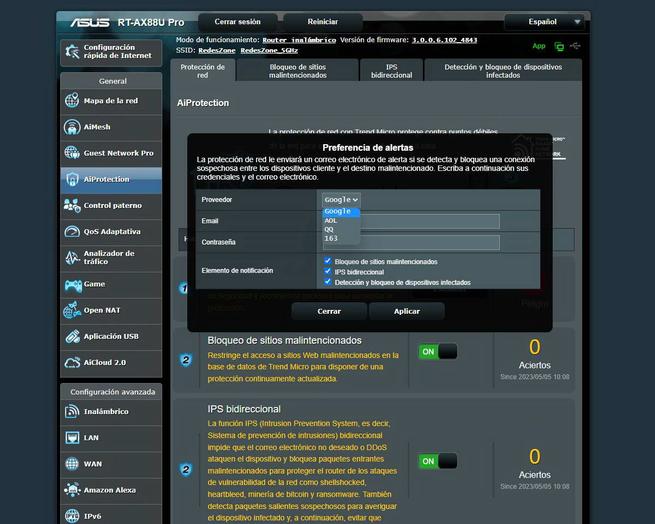

Con el objetivo de mantenernos informados puntualmente de cualquier problema, tenemos la posibilidad de configurar el servidor SMTP del router para que nos envíe correos electrónicos de avisos de AiProtection, esta funcionalidad es bastante importante porque nos informará en tiempo real de todo lo que ocurra.

Como podéis ver, AiProtection es un gran software incorporado en todos los routers de ASUS para proporcionarnos una seguridad adicional. Además, a diferencia de otros fabricantes, es totalmente gratuito y para siempre, no tenemos que pagar una suscripción adicional para utilizarlo continuamente.

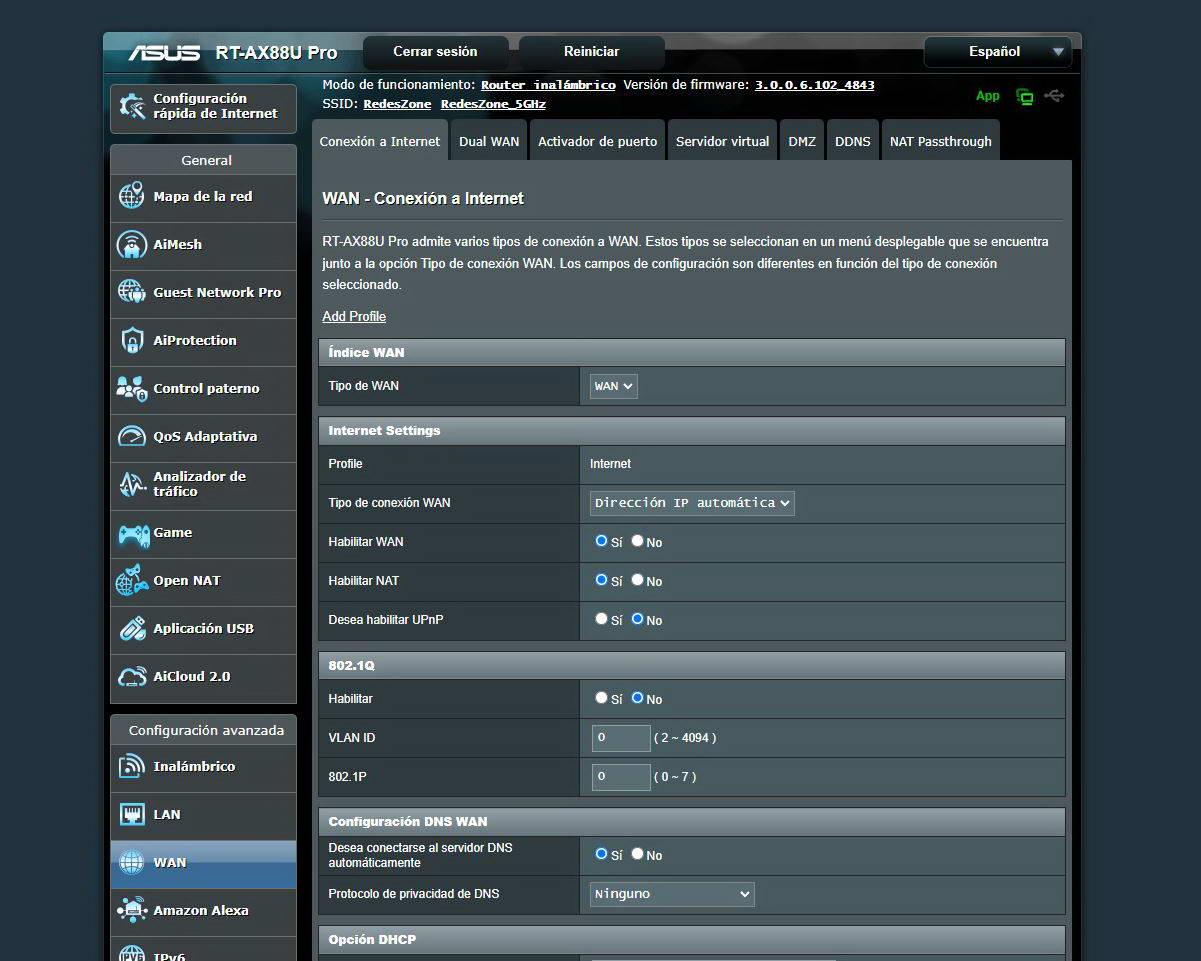

Desactivar UPnP

El protocolo UPnP se encarga de abrir puertos en la NAT de forma automática para las aplicaciones de los clientes que así lo requieran. En muchas ocasiones, hay cámaras IP o diferentes programas, que abren puertos en la NAT sin necesidad. Nos hemos encontrado en el pasado que algunas cámaras IP abrían puertos para acceder directamente de forma remota, con el riesgo de seguridad y privacidad que esto supone, aunque nosotros hubiéramos configurado la cámara para que no usara UPnP.

Por este motivo, lo mejor que puedes hacer es deshabilitar el UPnP directamente desde el router, de esta manera te aseguras al 100% de que ninguna aplicación o dispositivo va a usar esta funcionalidad para abrir puertos en la NAT de forma autónoma.

Si desactivas esta función, es posible que tengas que abrir puertos de manera específica en la sección de «WAN / Servidor virtual«, pero tendrás controlados perfectamente qué puertos tienes abiertos.

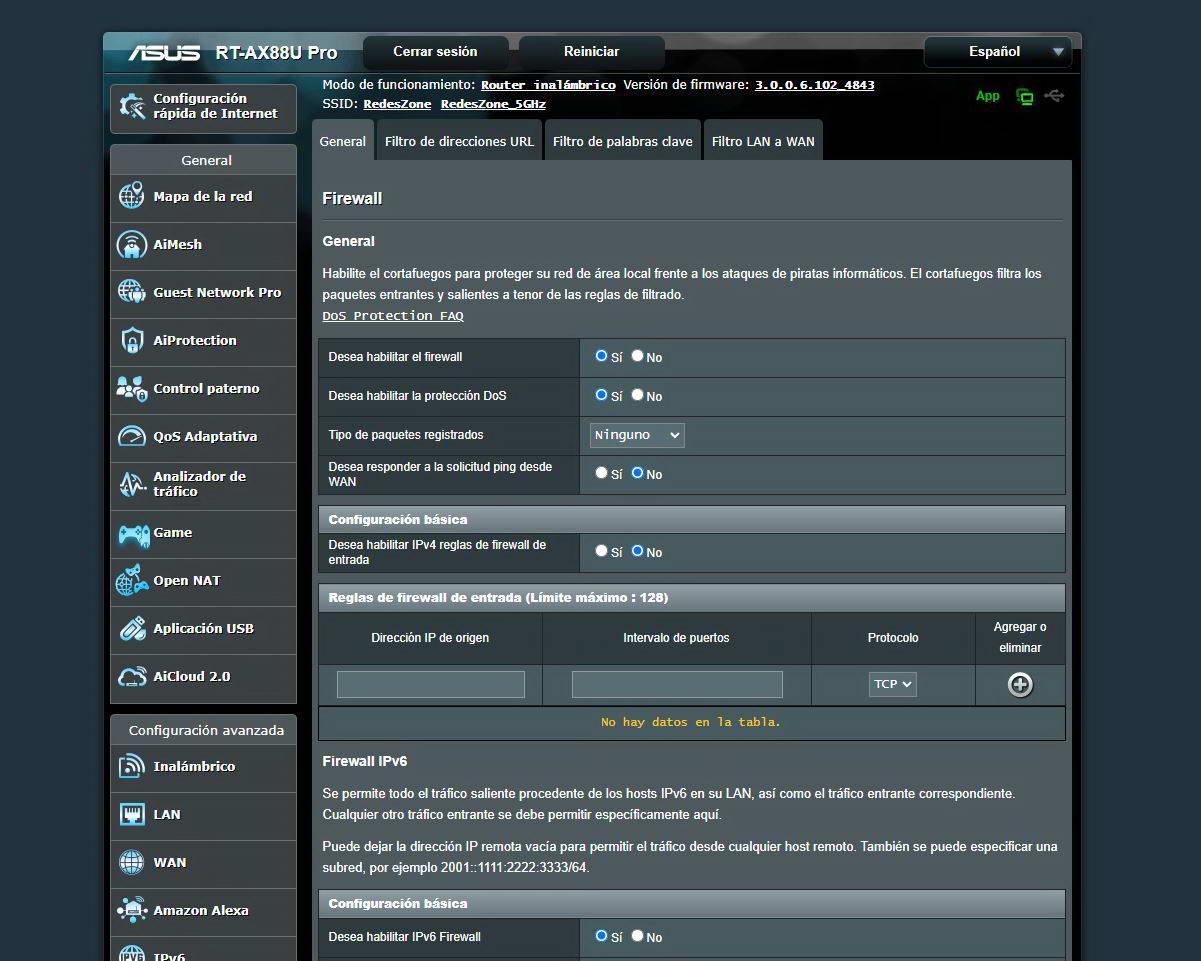

Habilitar el firewall y protección DoS

Todos los routers ASUS tienen un firewall activado de forma predeterminada, sin embargo, no tienen la protección de DoS activada por defecto. En este menú, lo que debemos hacer es activar la protección DoS y pinchar en «Aplicar«. El resto de opciones de configuración están perfectas, no habría que tocar nada más. Un aspecto positivo es que la opción de «responder a solicitud de ping desde WAN» está deshabilitado, de esta forma, si alguien hace ping a nuestra dirección IP pública no vamos a contestar.

Si usas el protocolo de red IPv6, debes saber que también tienes el firewall activado de forma predeterminada, para protegernos de ataques externos.

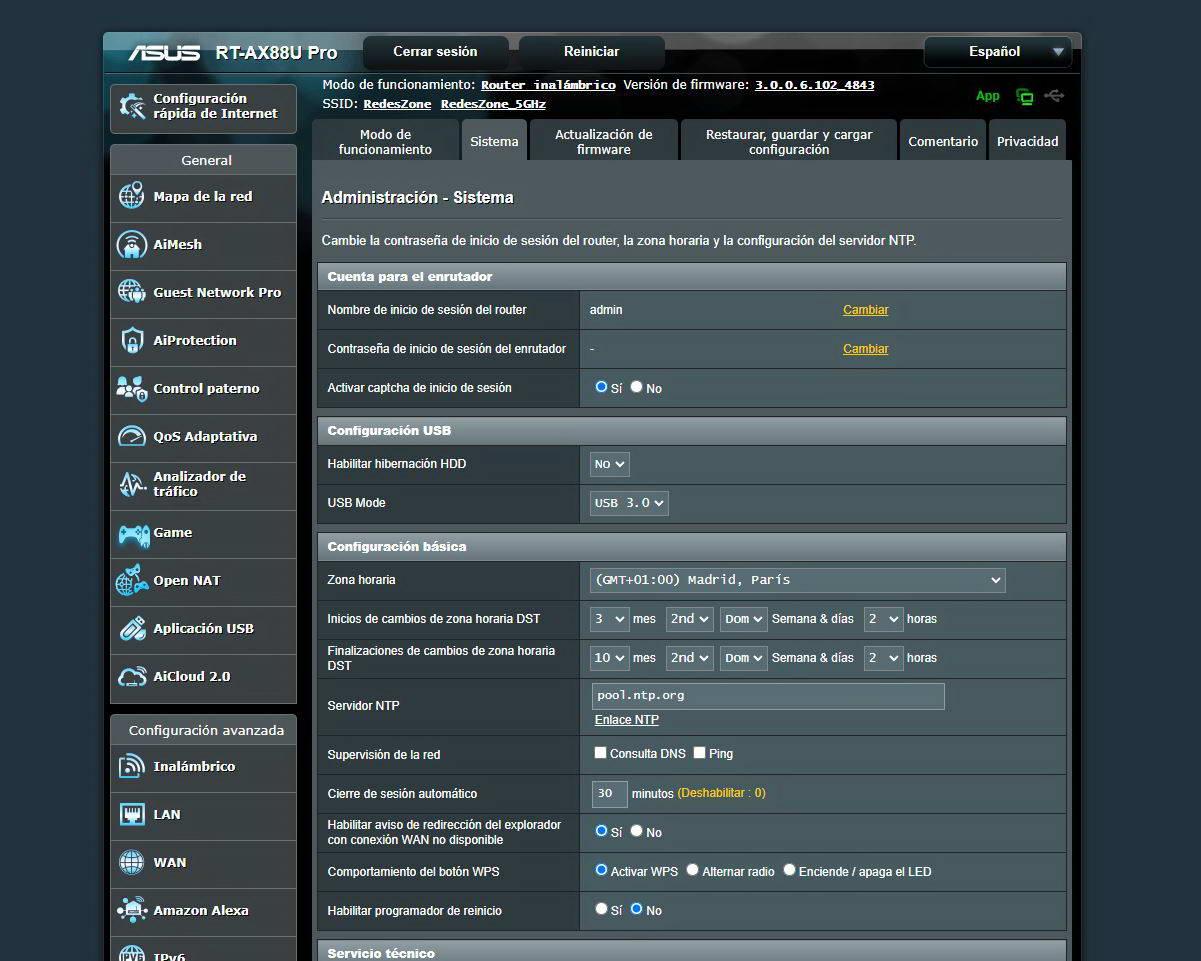

Cambiar contraseña por una robusta

En la sección de «Administración / Sistema» es donde tenemos la posibilidad de cambiar la contraseña de acceso, debemos poner una robusta si no lo has hecho ya. Además, por defecto tenemos un captcha que nos permitirá evitar que ataques automatizados intenten entrar en el router. De esta forma, si fallamos a la hora de introducir la contraseña de administración del router, nos saldrá un captcha que debemos resolver, de lo contrario, no podemos iniciar sesión.

El resto de opciones que tenemos en este menú las debemos dejar por defecto, ya que no afectan a la seguridad del router.

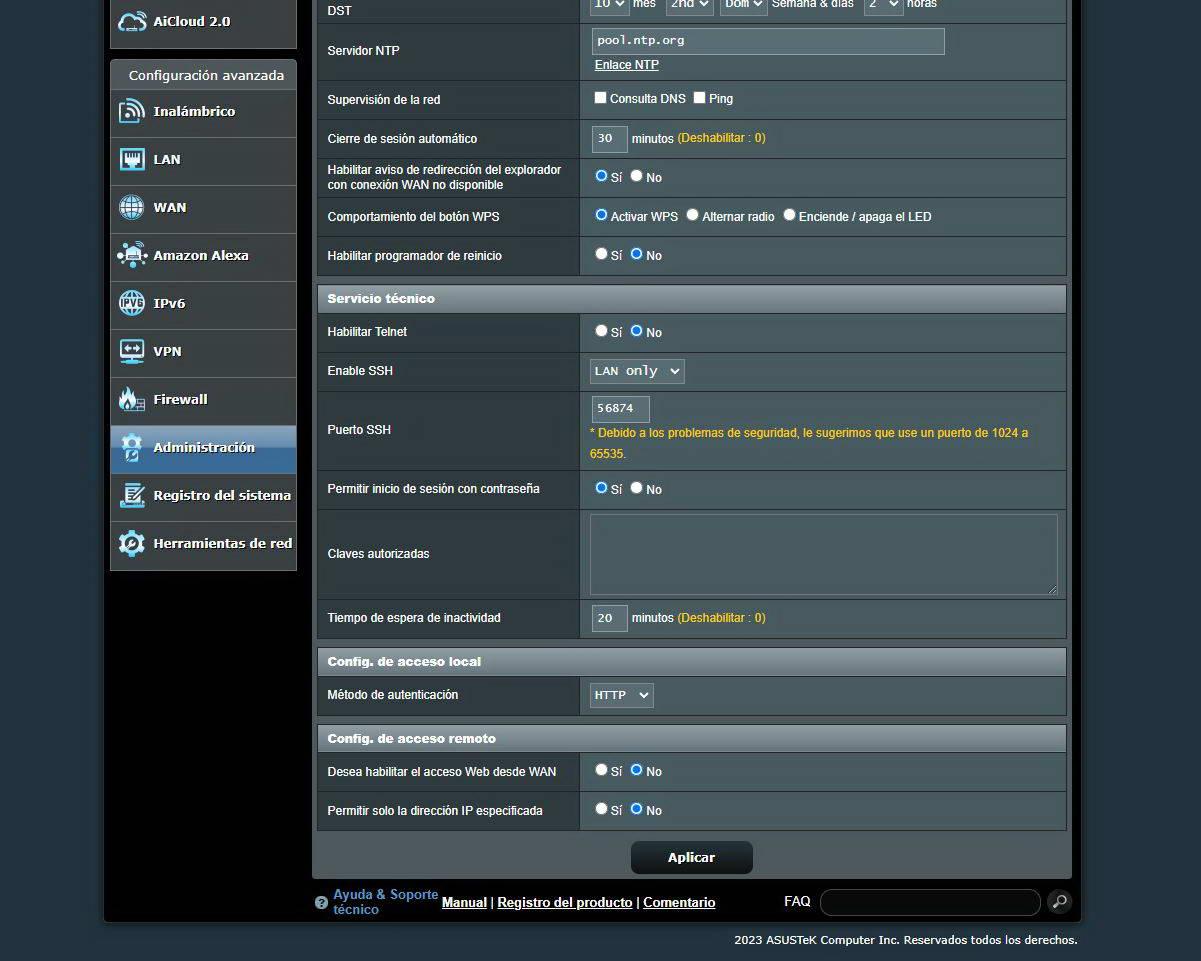

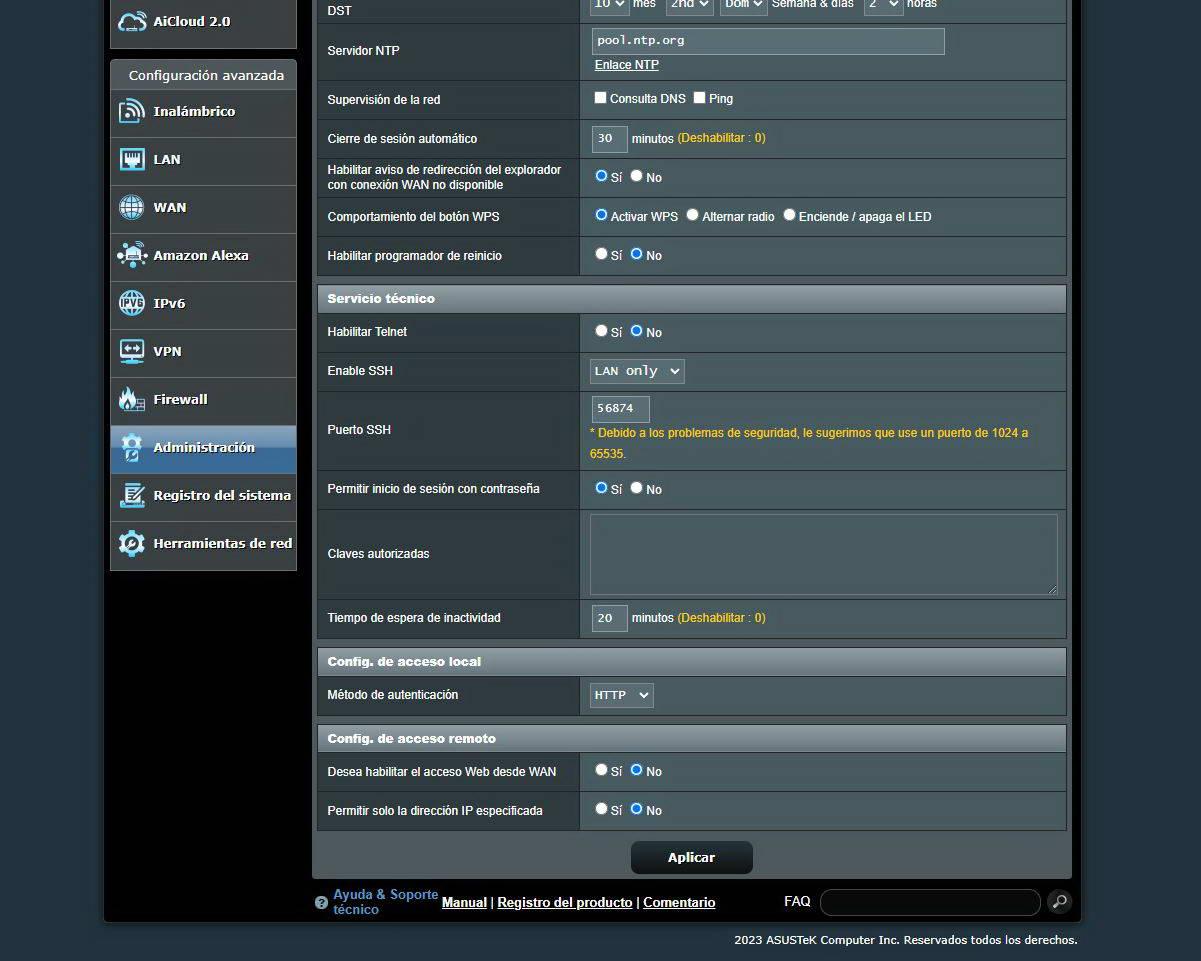

Telnet desactivado y SSH bien configurado

En la sección de «Administración / Sistema» donde indica «Servicio técnico«, debemos mantener siempre desactivado el protocolo Telnet por seguridad. En el caso de que quieras acceder al router a través de comandos, para ejecutar algo, activa únicamente el protocolo SSH.

Si vas a activar el protocolo SSH, nuestra recomendación es que hagas lo siguiente:

- Solamente habilítalo en la LAN, para acceder a través de la red local doméstica y no a través de Internet. Si eliges WAN y LAN, el router tendrá que abrir un puerto en el firewall para permitir el acceso.

- Cambiar el puerto 22 por defecto, puedes poner cualquier puerto, aunque nuestra recomendación es que pongas un puerto entre el 50000 y 60000.

- Lo más sencillo es permitir el inicio de sesión con usuario y contraseña, concretamente la de administración. Si vas a dejar el servicio de SSH siempre habilitado, nuestra recomendación es que selecciones «no», y justo debajo pongas la clave SSH autorizada, para usar claves SSH en lugar de usuario/contraseña porque es mucho más seguro.

Para crear una clave SSH, debes hacer los siguientes pasos.

Primero creas la clave SSH, el siguiente comando ejecutado en cualquier Linux generará las claves, aunque también puedes hacerlo en Windows si utilizas el subsistema de Linux para Windows.

ssh-keygen -t rsa -b 4096

A continuación, deberás copiar la clave pública al router en la sección de «claves autorizadas», el aspecto de esta clave debe ser así:

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCQctnA3vtNfRLe47AjOjQO3WMc79iZ2JJdGWixM0OTQDMBxjdbS+2W0haeGuW6WpmvUBQtvHcWP94UpV/iXw1pBAubxNrslez8ATulB2sQGGsdY2j3SwknbYK1nltDZ7J90W8pmoRf7QzfJnl+L2UMBqoDDNKFd4WwgxDbykf6EoEDbbGViDn7Bht6qqIzwp3KfeOaY1I4TML0nhyYNMd1NXuegb7Dzpj+ouBIvwyKYMh72NhdKnm3lvCSYj2CfEUEkF12H6PXJ2tz3hqC4BMC3sNn13yjy/cLa/KJcrzDg2ghhwgs95jZS1fILZJTTHSxRGSfKYn5Cmiqbyg5Y8uH rsa-key-20230505

Ahora podrás usar el servicio de SSH de forma segura.

Configurar el acceso por web de forma segura

En el mismo menú de antes, en la sección de «Método de autenticación«, es donde podemos elegir entre HTTP, HTTPS o bien ambos protocolos. Si quieres tener la máxima seguridad, nuestra recomendación es que uses el protocolo HTTPS, aunque sea con un certificado autofirmado, ya que, de esta forma, podrás acceder a la administración del router a través del protocolo HTTPS que es un protocolo que proporciona confidencialidad y autenticidad a los datos transmitidos.

Por supuesto, las opciones de configuración de «desea habilitar el acceso web desde WAN» lo marcamos como «NO», para que no se pueda acceder a través de Internet a la web de administración del router.

Finalmente, la opción de «permitir solo una IP especifica» nos permitirá que solamente una IP de nuestro PC o smartphone pueda acceder a la web de administración del router. Esta opción no es tan importante, porque si el ciberdelincuente está dentro de la red, te podrá hacer otros ataques para falsificar su dirección IP y acceder al router igualmente.

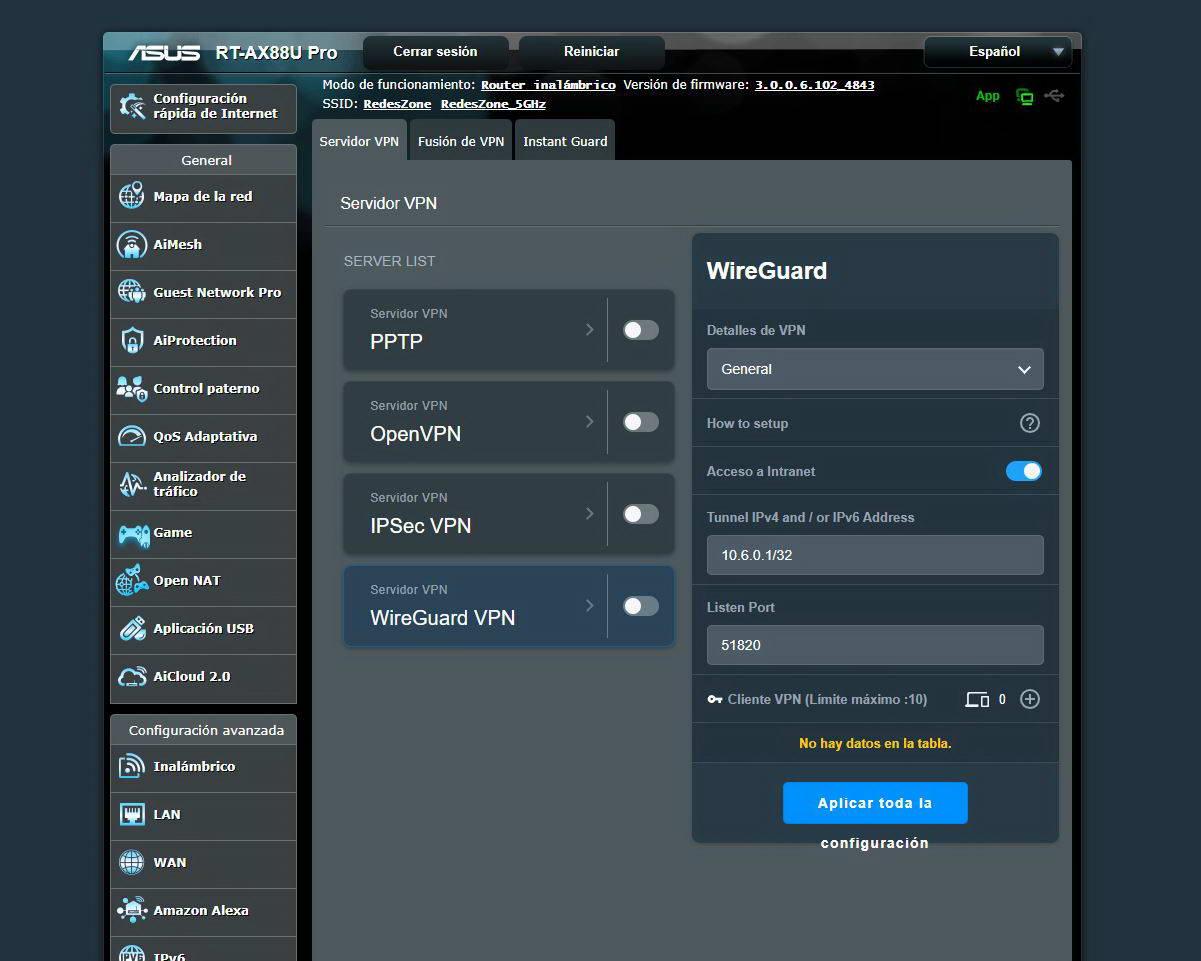

Acceso desde Internet al router por web o a cualquier servicio

Si necesitas acceder a la web de administración del router, lo mejor que puedes hacer es configurar el servidor VPN del router ASUS. Nuestra recomendación es que utilices tanto el protocolo OpenVPN como WireGuard, aunque podemos usar ambos de forma simultánea sin ningún problema, de esta forma, para ciertos usos podemos usar OpenVPN y para otros usos podemos usar WireGuard.

Una vez que hayamos configurado el servidor VPN, podemos acceder a nuestro router a través de la dirección IP habitual, que en los routers ASUS es la 192.168.50.1. De esta forma, solamente tendremos abierto un puerto en el firewall que se corresponde con el servidor VPN, el cual tiene una autenticación robusta basada en criptografía de clave pública.

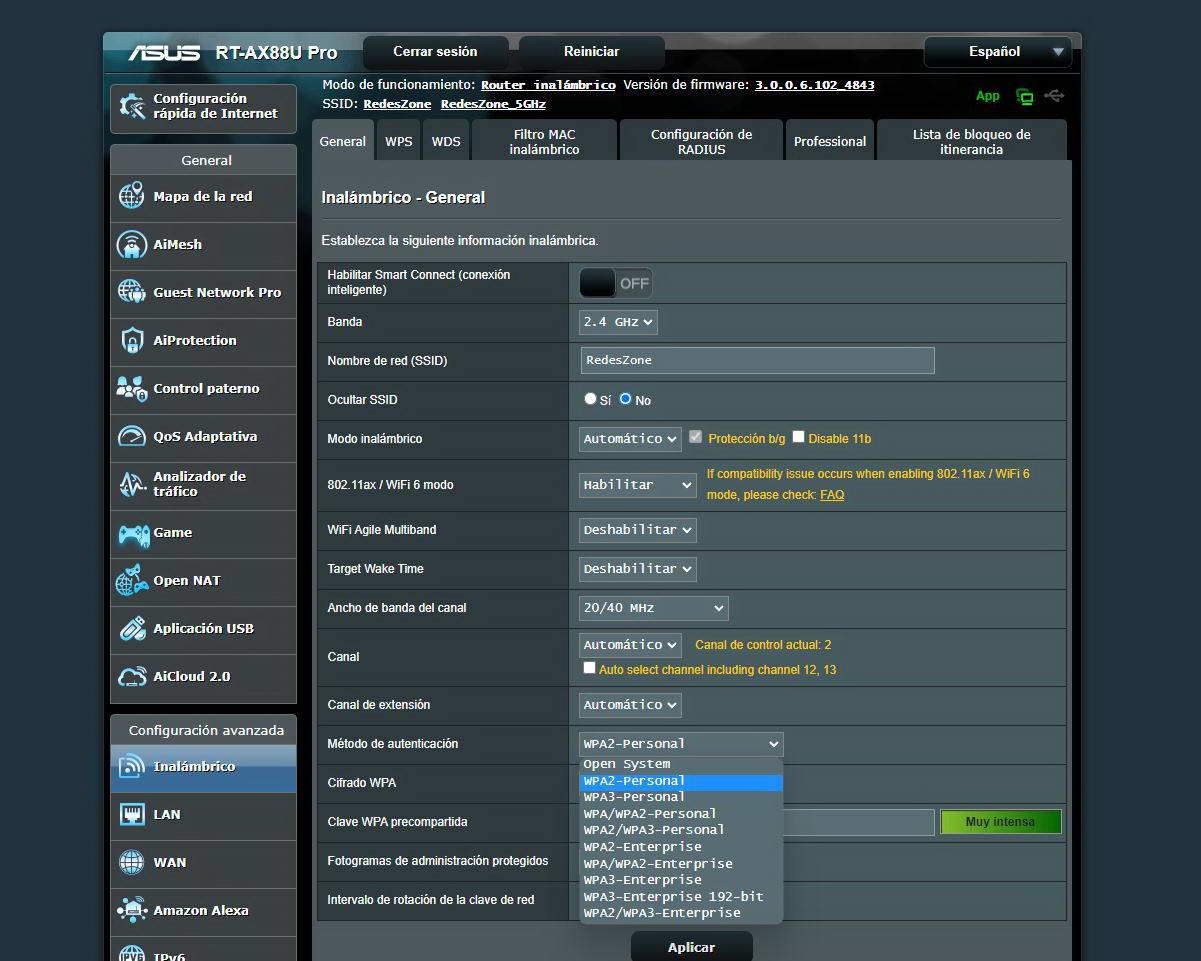

Protege adecuadamente tu red WiFi

Si quieres evitar intrusos en tu red inalámbrica WiFi, debes hacer un total de tres ajustes muy sencillos, con el objetivo de que sea muy difícil o casi imposible hackearla:

- Seleccionar seguridad WPA2 AES siempre como mínimo, ya sea WPA2-Personal o WPA2-Enterprise con autenticación en servidor RADIUS externo.

- Es recomendable elegir WPA3-Personal o WPA3-Enterprise, sin WPA2/WPA3. Sin embargo, muchos clientes inalámbricos podrían no conectarse a la red inalámbrica, por lo que debes tenerlo muy en cuenta.

- Poner una contraseña de acceso robusta si seleccionas WPA2-Personal o WPA3-Personal, como mínimo de 15 caracteres y alternando mayúsculas, minúsculas, números y símbolos.

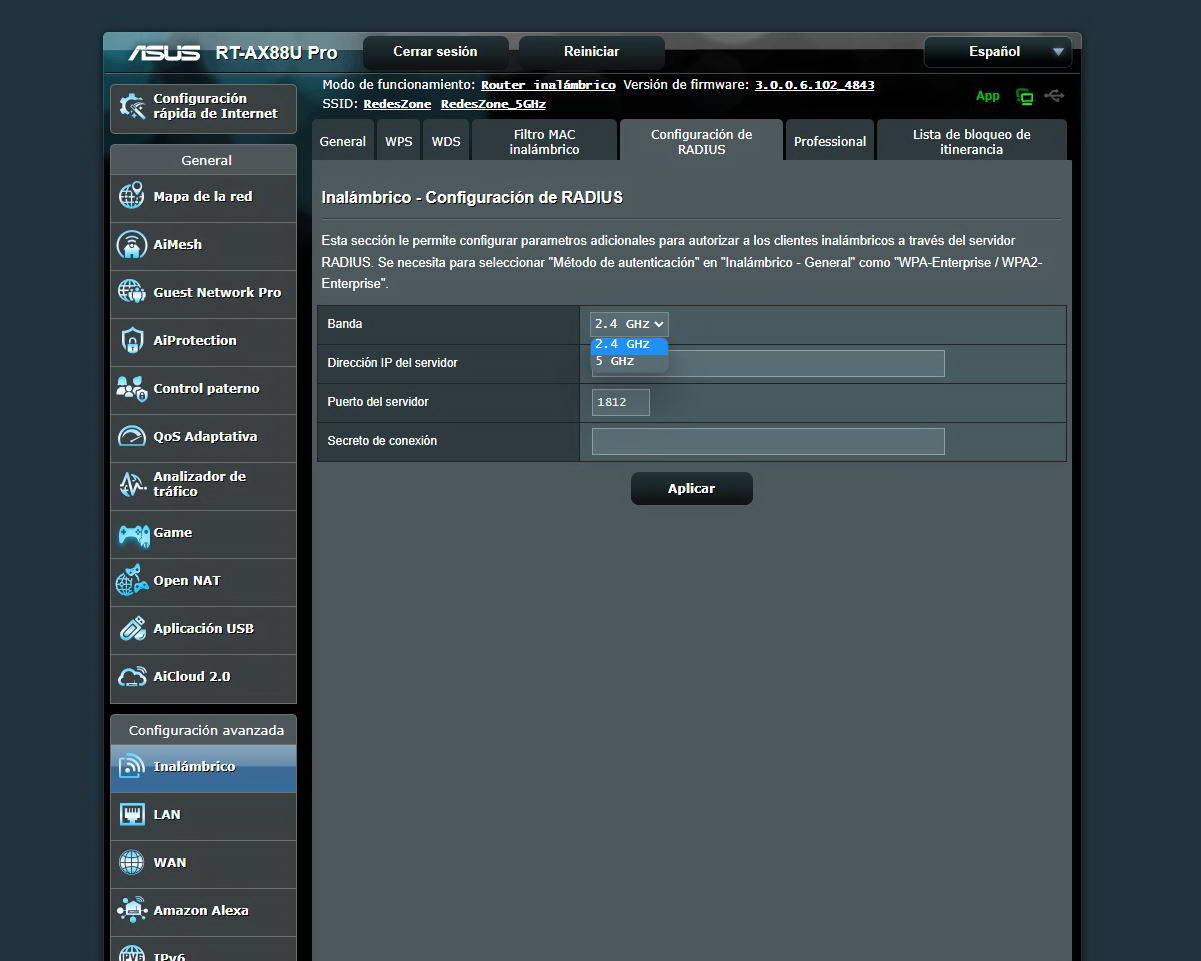

Si eliges WPA2-Enterprise o WPA3-Enterprise, recuerda que debes configurar el servidor RADIUS en el menú correspondiente. Tendremos que elegir la banda de frecuencias, poner la dirección IP del servidor RADIUS externo, el puerto del servidor y también el secreto de conexión. Actualmente ASUS no tiene un servidor RADIUS integrado, por lo que deberás instalarlo en un servidor externo, ya sea un NAS, una Raspberry Pi o cualquier otro dispositivo.

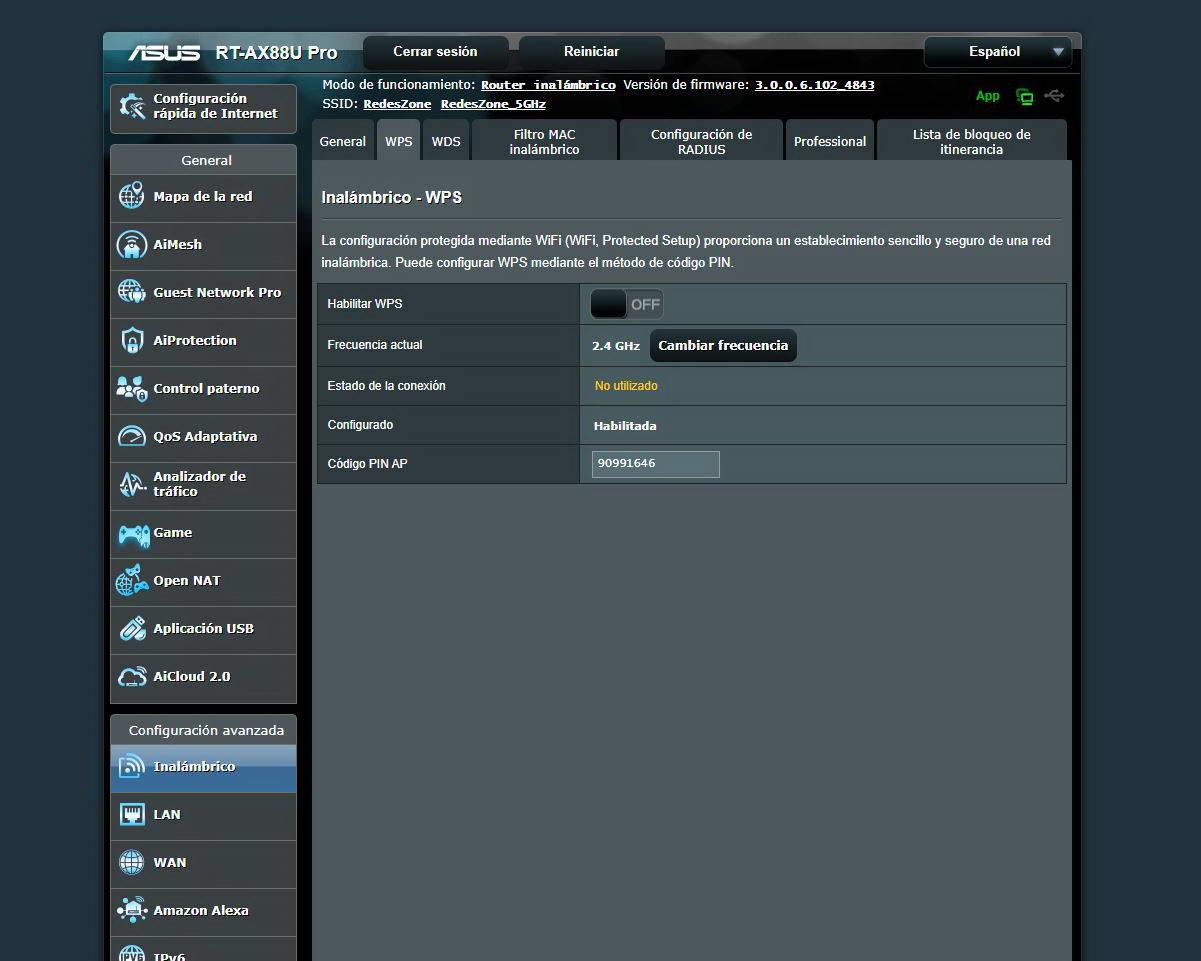

Por último, desactivar el WPS (Wi-Fi Protected Setup) es fundamental para mantener la seguridad de nuestras conexiones. Debes saber que el sistema AiMesh utiliza el WPS para añadir los diferentes nodos AiMesh a la red mallada, por lo que, si vas a añadir nuevos nodos, tendrás que habilitarlo temporalmente, de lo contrario no funcionará. Una vez que los nodos AiMesh ya estén añadidos, podrás desactivarlo sin ningún problema.

Tal y como habéis visto, con algunos ajustes muy sencillos tendremos nuestro router mucho más protegido frente a amenazas externas. De esta forma, mitigaremos posibles ataques de botnets como Mirai y muchas otras que existen, y que ponen en riesgo los routers domésticos.

El artículo Protege tu router contra Mirai y otros ataques a las redes domésticas se publicó en RedesZone.

0 Commentaires