Si la semana pasada nos hacíamos eco de la Operación Cronos, en la que la policía de diferentes países había logrado tumbar los servidores de LockBit, esta vez hay que hablar de su regreso. LockBit está de vuelta y, además, explican cómo ocurrió el acceso policial. También anuncian una mayor descentralización a la hora de ofrecer los descifradores, por lo que podemos estar ante una nueva versión más peligrosa.

La operación policial tuvo la participación directa de 11 países. Lograron tomar el control de 34 servidores, cerraron miles de cuentas de LockBit e incluso congelaron cientos de carteras de criptomonedas. Todo eso, aparentemente, ha quedado en nada. Ahora, el grupo cibercriminal, a través de su líder LockBitSupp, ha filtrado una nota.

LockBit está de vuelta

Los piratas informáticos de LockBit, han logrado restablecer su actividad. Han restaurado servidores y tienen una nueva infraestructura que han trasladado a nuevos dominios en la Dark Web. En la nota, que puedes ver a través de TOR, indica cómo la policía, más concretamente el FBI, pudo hacerse con el control de sus servidores.

Según informa, todo se debe a una negligencia por su parte, de los cibercriminales. Aseguran que la policía pudo hacerse con sus servidores debido a una “negligencia e irresponsabilidad personal” por lo que no actualizó los servidores que utilizaban PHP y que tenían la versión 8.1.2. Aparentemente, la policía habría explotado una vulnerabilidad crítica rastreada como CVE-2023-3824.

Otro punto a destacar de la nota de LockBitSupp, es que asegura que el FBI ha actuado justo ahora, debido a un ataque de ransomware contra el condado de Fulton, en Georgia. Asegura que tienen información interesante relacionada con los casos judiciales de Donald Trump. Básicamente, creen que atacar a dominios .gov hace que el FBI intente tumbarlos con más ímpetu.

También indican que, a través de la Operación Cronos, la policía pudo hacerse con unas 1.000 claves de descifrado. Según dicen, pudieron hacerse con descifradores desprotegidos, pero que en los servidores había más de 20.000.

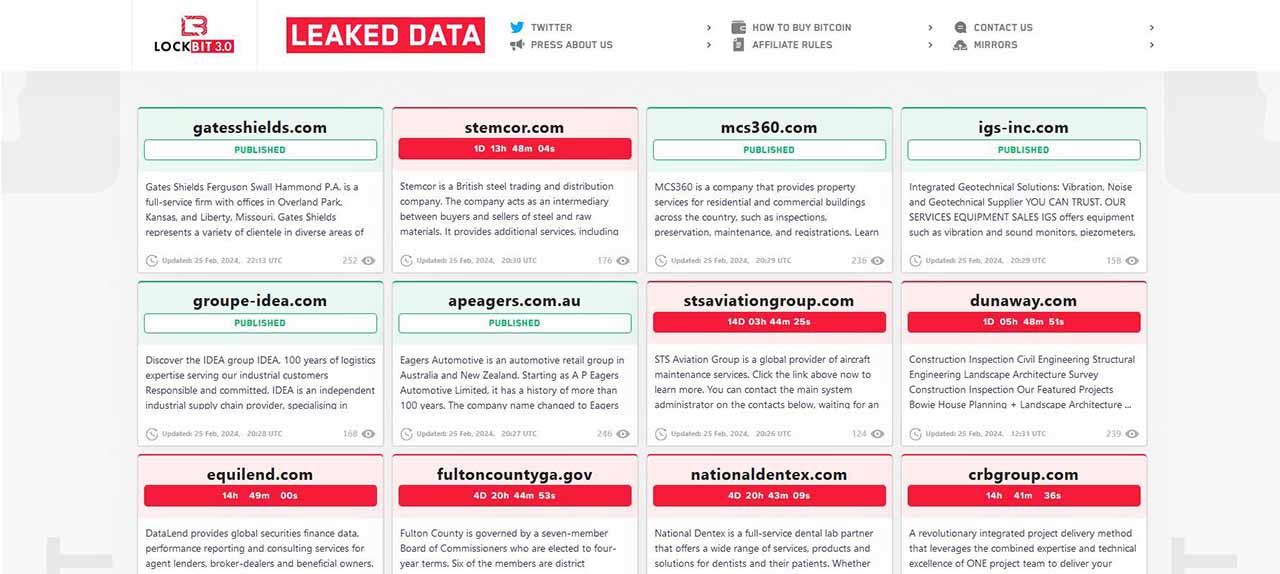

Puedes ver cómo han vuelto con notas de rescate y temporizadores contra diferentes empresas y organizaciones, como mostramos en la captura de abajo.

Más seguridad

LockBit ahora asegura que van a trabajar en potenciar la seguridad. Van a liberar de forma manual los descifradores, además de descentralizar la infraestructura. Incluso ofrece una recompensa para quien encuentre una vulnerabilidad en sus servidores, después de haberlos actualizado recientemente.

Ahora bien, ¿realmente será todo como dicen en el comunicado? ¿Realmente vuelven a tener el control y podrán tener más fuerza para lanzar ataques? Por el momento, tocará esperar acontecimientos y ver si realmente podemos estar ante un LockBit 3.0 mucho más fuerte y preparado o, por el contrario, más debilitado.

Lo que sí podemos hacer a nivel de usuario es tomar medidas para protegernos no solo de LockBit, sino de cualquier amenaza en forma de ransomware. Es clave que tengas mucho cuidado a la hora de descargar archivos de Internet o instalar aplicaciones. Hazlo siempre desde fuentes oficiales, nada de enlaces que recibas por fuentes de terceros.

También deberías actualizar tus sistemas y programas. En caso de que haya alguna vulnerabilidad, un atacante podría aprovecharla para colarte algún malware. Por supuesto, tener un buen antivirus también es de ayuda para prevenir ataques cibernéticos muy variados y que puedan exponer tu privacidad. No siempre es posible recuperar archivos cifrados por ransomware.

En definitiva, LockBit está de vuelta. Han logrado restaurar los servidores. Está por ver si, como aseguran en el comunicado, están totalmente preparados y con más fuerza para lanzar nuevos ataques.

El artículo LockBit 3.0 ha vuelto más fuerte que nunca, no ha servido de nada la acción policial se publicó en RedesZone.

0 Commentaires